Настроим удаленное подключение к FreeBSD серверу по протоколу ssh средствами свободно распространяемого клиента PuTTY.

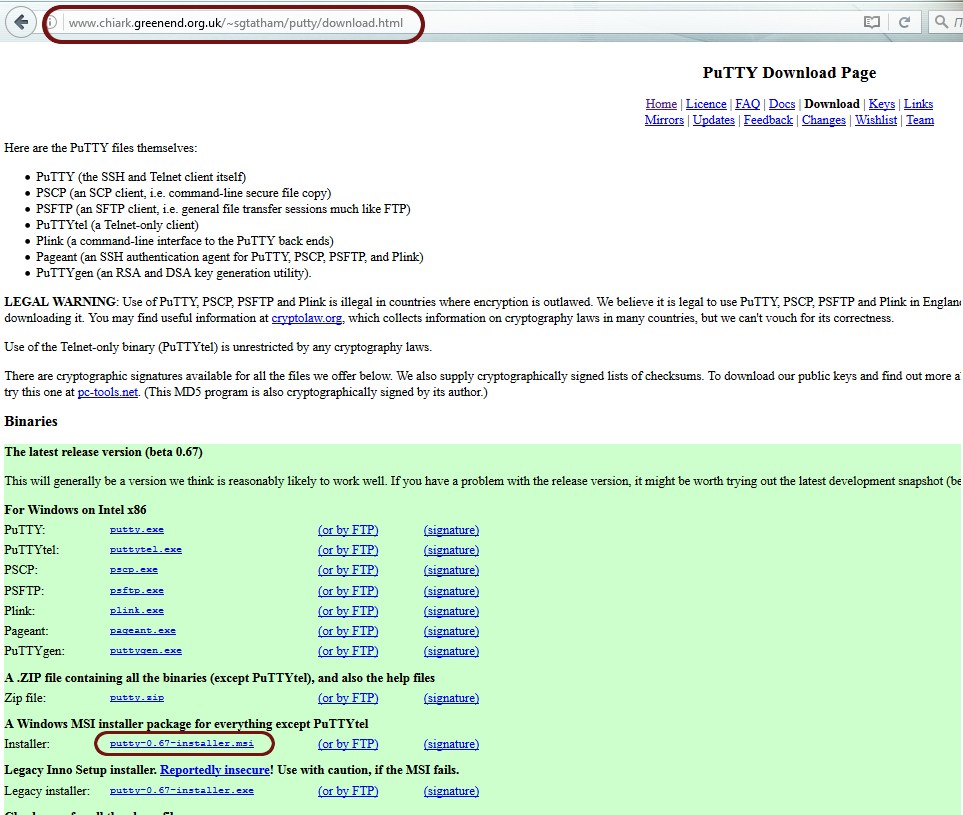

Скачать PuTTY для Windows можно с официального сайта http://www.chiark.greenend.org.uk/~sgtatham/putty/download.html.

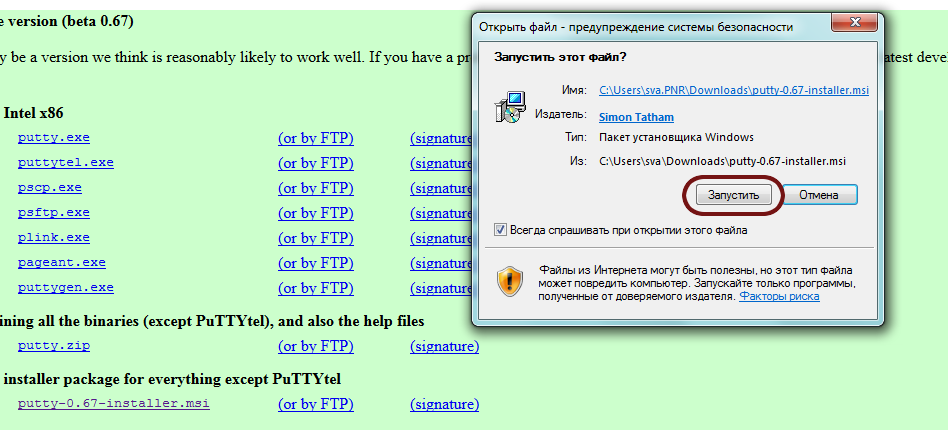

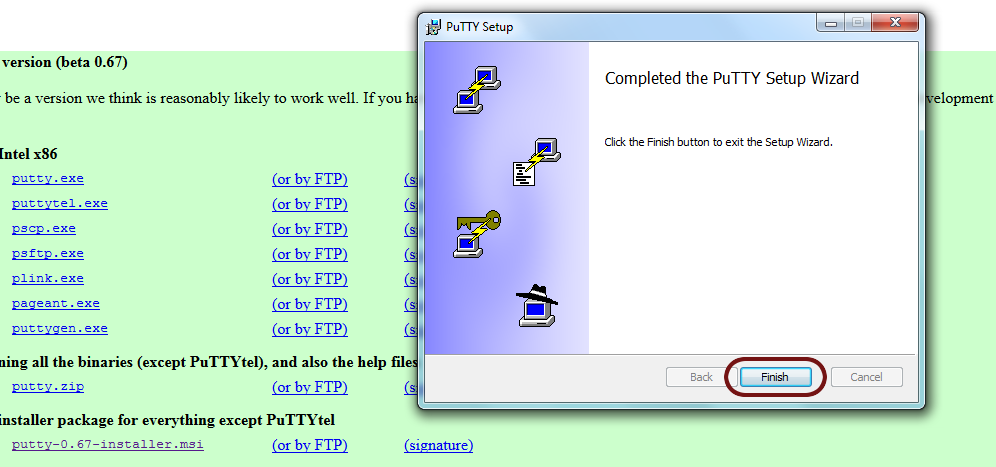

Запускаем скаченный инсталятор.

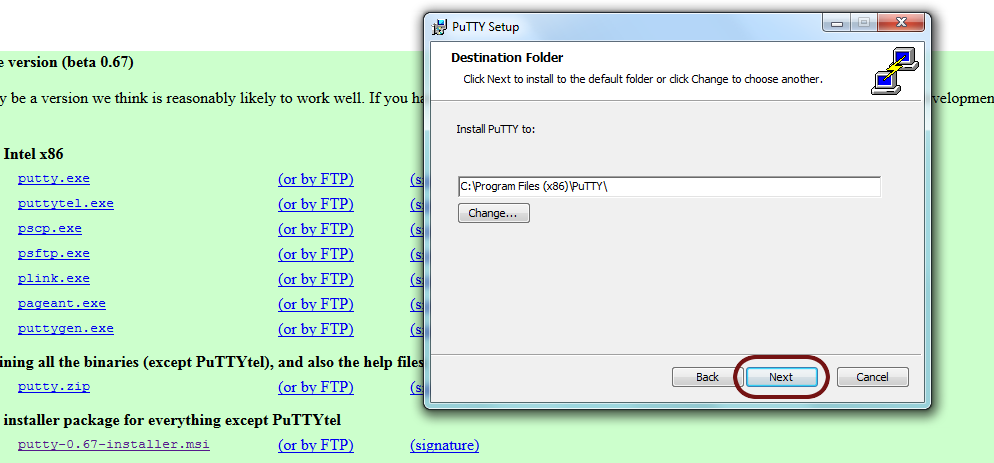

Указываем директорию для установки PuTTY.

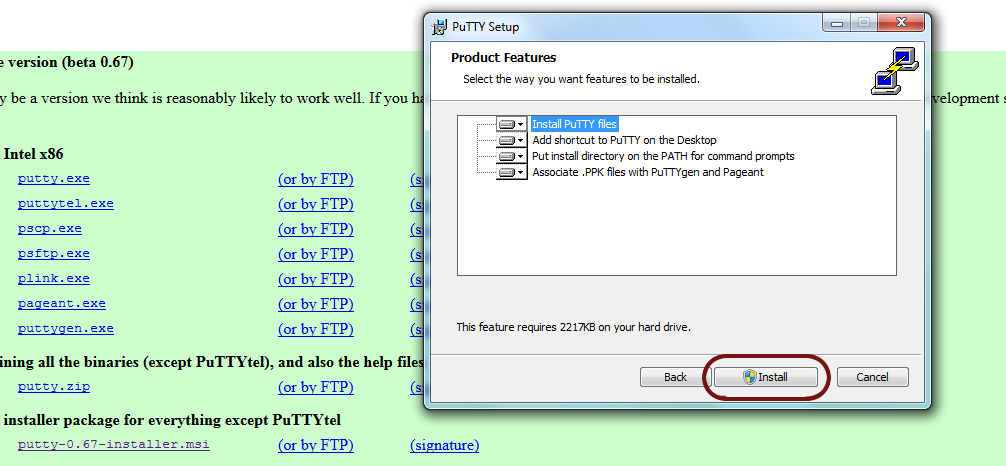

Завершаем установку.

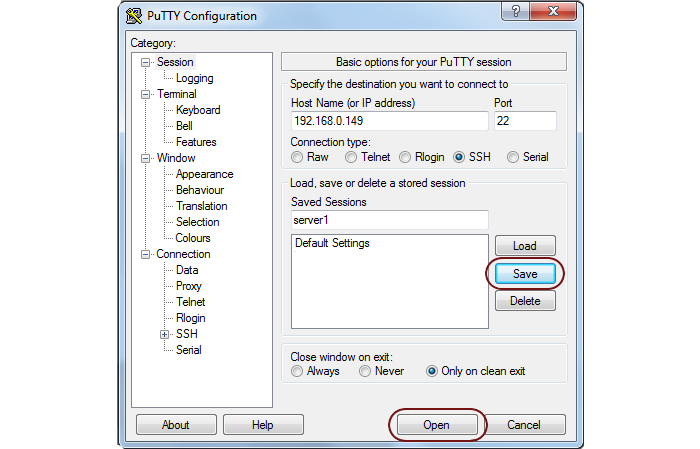

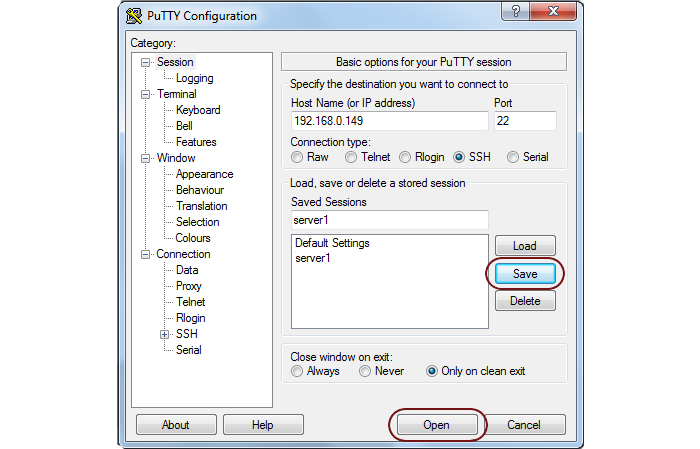

Запусим клиент. Слева — окно категорий, сейчас мы находимся в категории Session.

Справа находятся нужные нам опции. В поле Host name укажем IP-адрес FreeBSD машины, в моем случае это 192.168.0.149.

В соседнем поле уже будет указан порт 22, это порт по умолчанию для ssh протокола. Если на сервере стоит firewall, то этот порт должен быть в нем открыт для соединения.

В поле Connection type есть выбор из нескольких типов соединения, нам сейчас нужен ssh.

В поле Saved session как-нибудь назовем наше подключение, например server1.

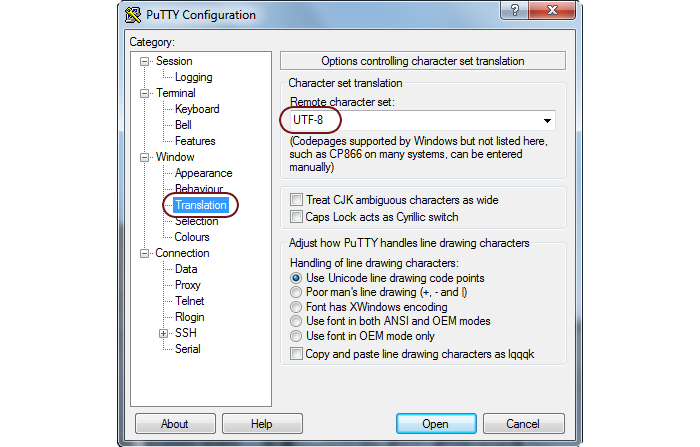

Переходим в категорию Window — Translation и выбираем нужную кодировку. У меня на сервере кодировка UTF-8.

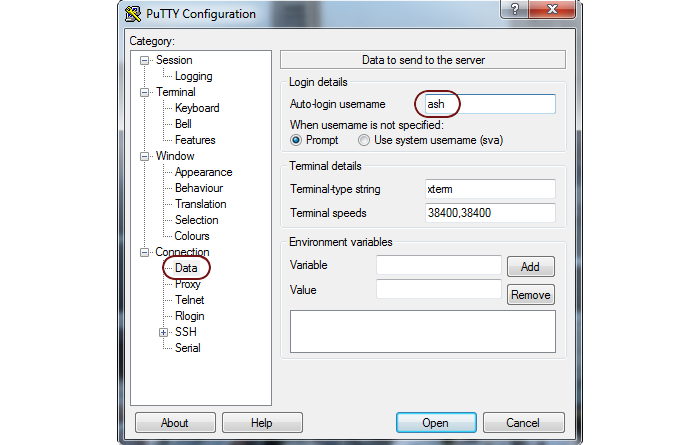

Переходим в категорию Connection — Data. Указываем логин, под которым будем заходить на сервер FreeBSD. Если оставить поле пустым, то при соединении нас попросят ввести логин вручную. По умолчанию в FreeBSD нельзя заходить под учетной записью root. Это сделано в целях безопасности. Поэтому на сервере стоит создать нового пользователя и поместить его в группу wheel.

Остальные опции я оставлю по умолчанию. Вернемся во вкладку Session и сохраним соединение. После чего можно соединяться.

При первом подключении нас попросят подтвердить аутентификационный ключ сервера. Это нужно будет сделать только один раз.

Поскольку наш пользователь принадлежит к группе wheel, мы можем получить доступ к root учетке при помощи утилиты su.

su root

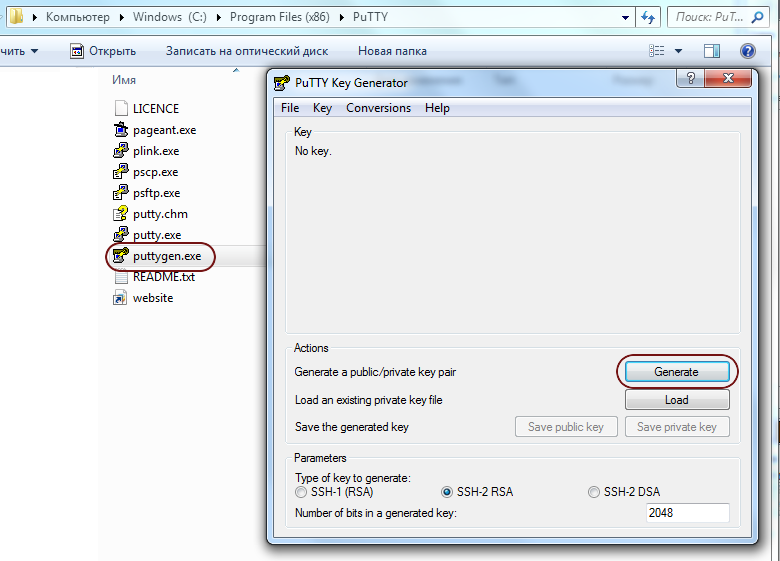

Для безопасности стоит настроить аутентификацию по ключу. Для этого нам потребуется программа Puttygen. Она находится в том же каталоге, что и PuTTY. Создадим ключ, нажав кнопку Generate.

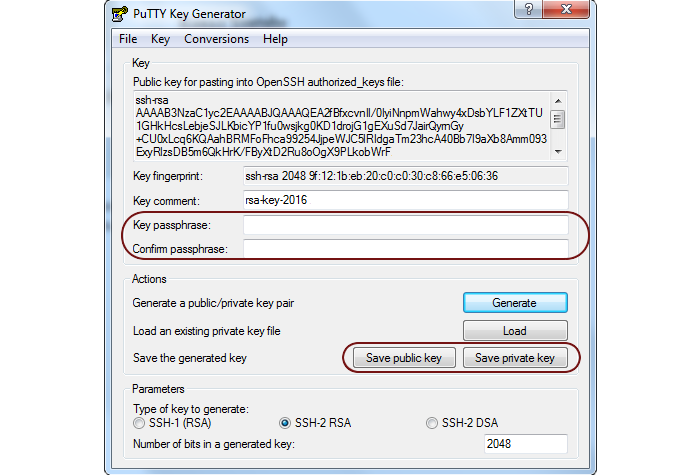

Для процесса генерации ключей программа требует совершать произвольные движения мышью — для заполнения массива случайных чисел. Создадим пароль для ключа. Пароль нужен как еще одна мера безопасности. Сохраним публичный и личный ключи в удобное место. Скопируем содержание публичного ключа в буфер обмена.

Теперь заходим на наш FreeBSD сервер.

В домашнем каталоге пользователя, под которым мы будем заходить при помощи ключа аутентификации, создадим скрытый каталог ssh.

cd /home/ash

mkdir .ssh

В этом каталоге создадим файл authorized_keys и добавим туда публичный ключ из буфера, нажав правую кнопку мыши.

touch authorized_keys

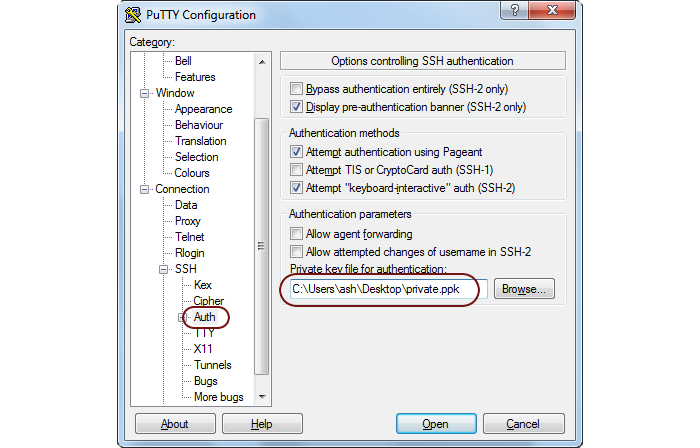

Вернемся к PuTTY. Загружаем нашу конфигурацию соединения server1. Переходим в категорию Connection — SSH — Auth и в поле Private key указываем наш личный ключ.

Сохраняем конфигурацию. Теперь при подключении нам нужно будет вводить пароль, который мы задали после генерации ключа.

Разрешим авторизацию при помощи ключей, а также отключим возможность входа через авторизацию по обычному паролю. Для этого отредактируем файл sshd_config, который находится в директории /etc/ssh.

ee /etc/ssh/sshd_config

PubkeyAuthentication yes PasswordAuthentication no PermitEmptyPasswords no UsePAM no

Чтобы изменения вступили в силу, перезапустим sshd.

/etc/rc.d/sshd restart

Оставить комментарий